Comment vérifiez-vous qu'un un site Web demandant vos identifiants est faux ou légitime ?

- En vérifiant si l'URL est correcte?

- En vérifiant si l'adresse du site n'est pas un homographe?

- En vérifiant si le site utilise HTTPS?

- Ou en utilisant des logiciels ou des extensions de navigateur qui détectent les domaines de phishing?

Eh bien, si, comme la plupart des utilisateurs, vous vous appuyez également sur les règles de sécurité de base ci-dessus pour déterminer si "Facebook.com" ou "Google.com" qui vous a été communiqué est faux ou non, vous êtes toujours autant exposé à cette nouvelle attaque de phishing récemment découverte.

Antoine Vincent Jebara, cofondateur et PDG du logiciel de gestion de mots de passe Myki, a déclaré à The Hacker News que son équipe avait récemment repéré une nouvelle campagne d'attaque de phishing "à laquelle sont même vulnérables les utilisateurs les plus vigilants".

Vincent a découvert que les cybercriminels mettant en place de faux services ou faux blogs incitaient les visiteurs à se "connecter en utilisant un compte Facebook" (aka Facebook Connect) pour lire un article exclusif ou acheter un produit à prix réduit.

La connexion à Facebook ou à tout autre service de média social est une méthode sûre. Elle est utilisée par un grand nombre de sites Web pour permettre aux visiteurs de s’inscrire plus rapidement à un service tiers.

En règle générale, lorsque vous cliquez sur le bouton "Connexion avec Facebook" disponible sur un site Web, vous êtes redirigé vers facebook.com ou recevez Facebook.com dans une nouvelle fenêtre de navigateur vous demandant de saisir vos informations d'identification Facebook pour vous authentifier, utiliser OAuth et permettre au service d’accéder aux informations nécessaires de votre profil.

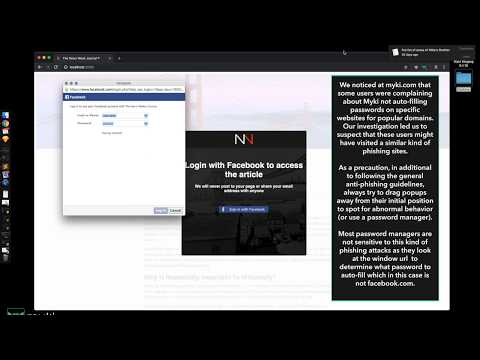

Cependant, Vincent a découvert que les blogs et les services en ligne malveillants affichent aux utilisateurs une popup de connexion très réaliste après avoir cliqué sur le bouton de connexion conçu pour capturer les informations d’identité des utilisateurs, comme tout site de phishing.

Comme le montre la démonstration vidéo partagée par Vincent avec The Hacker News, la fausse popup de connexion, créée avec HTML et JavaScript, est parfaitement reproduite pour ressembler exactement à une fenêtre de navigateur légitime : une barre d'état, une barre de navigation, des ombres et l'URL du site Web Facebook avec le cadenas vert indiquant un HTTPS valide.

De plus, les utilisateurs peuvent également interagir avec la fausse fenêtre du navigateur, la faire glisser ici ou là ou la quitter de la même manière que toute fenêtre légitime.

Selon Vincent, "le seul moyen de se protéger de ce type d'attaque de phishing" est d'essayer de faire glisser la popup en dehors de la fenêtre du navigateur web dans laquelle elle est actuellement affichée. Si cette opération échoue (une partie de la fenêtre disparaît au-delà du bord de la fenêtre), c’est un signe certain que le popup est fausse. "

En outre, il est toujours recommandé d'activer l'authentification à double facteurs avec tous les services possibles, afin d'empêcher les pirates d'accéder à vos comptes en ligne s'ils parviennent à obtenir vos informations d'identification.

Les systèmes de phishing constituent toujours l’une des menaces les plus graves pour les utilisateurs ainsi que pour les entreprises. Les pirates continuent à essayer de nouvelles méthodes créatives pour vous amener à vous fournir des informations financières et sensibles qu’ils pourraient utiliser par la suite pour dérober votre argent ou le pirater vos comptes en ligne.