Pourquoi 2016 ? Parce qu’il était temps de faire un point sur les techniques plus modernes plus proches de notre temps. On voit trop souvent dans des sites de pentest vous parler de cette technique d’avant-garde qui consiste à récupérer des informations sur une cible ou un client. On parle d’éthique hacking.

Le souci est que les liens ne sont pas renouvelés voire morts, les techniques sont obsolètes voire ancestrales et surtout la mise en pratique souffre d’une méthodologie vieillissante.

Pour cela, dans le cadre d’un partage exclusif et surtout rapide, j’ai pensé à vous donner ce qui se fait actuellement.

PENTESTING

La mise en place d’une pentest est primordiale pour les personnes qui souhaitent comprendre les métiers des RSSI. Sachez qu’en ce moment aux États-Unis, le président ou du moins Washington recherche un chef de sécurité avec des qualifications, vous vous en doutez assez complète et intègre.

C’est une première, mais voilà, le 21e siècle est le siècle des pirates et des exploits. Tout le monde veut faire de l'hacking, tout le monde veut rooter, veut voir son pseudonyme sur les pages White du panthéon des hackers. Je ne connais pas un White qui ne fasse du black et vice versa, mais ce sont les meilleurs qui utilisent une politique de méthodologie lors d’une mise en place de compromission surtout durant la phase de prise d’empreinte.

Les pentesters vont se fonder sur différentes méthodes soient fournis en entreprise, soient tirés des bases proposées comme ceux de la méthode MEHARI : https://www.clusif.asso.fr/fr/production/mehari/

Téléchargeable ici : https://www.clusif.asso.fr/fr/produc...HARI-27005.pdf

Il en existe beaucoup d’autres, dont celle proposé par l’ANSSI, la méthode EBIOS, ensuite c’est à vous de voir.

Je vous propose juste cette question simple : Quel est le premier facteur de vulnérabilité analysé par le pentester au sein d’une entreprise ?

Comme j’en avais déjà parlé le but de cette prise d’empreinte ai de proposer un premier rapport d’audit, il sera inséré dans le rapport final.

Les stratégies se partagent en 6 types :

- En aveugle : le pentester agit sans renseignement, mais les administrateurs sont prévenus (appelés boîte noire).

- En double aveugle : Le pentester agit sans renseignement, mais les administrateurs ne sont pas au courant.

- En boîte grise : Les équipes sont informé et fournissent des renseignements limités au pentester.

- En double boîte grise : les équipes sont informées des dates et des actions mais pas des scénarios.

- En tandem : Les équipes travaillent de concert avec le pentester (appelé boîte blanche).

- Inversé : La plus difficile pour les équipes qui n'est au courant de rien, mais le pentester possède toutes les informations systèmes. On teste essentiellement la réactivité des équipes.

Pour reporter les données, le pentester utilise des outils de reporting fournis ou non. Dans le cadre des électrons libre certains utilisent le fameux dradis : http://dradisframework.org

Il en existe d’autres mais bon les bons secrets ça se garde pour les bons pentester.

Collecter

Qui dit prise d’empreinte parle de collecte d’informations sur un sujet, en l’occurrence ici une entreprise qui se cache derrière des routeurs, des plates-formes web, des applications courantes, des services Windows, linux,…

Le but étant de se donner une idée de ce que l’on a en face de soi, parfois cela suffit à découvrir des premières failles. Dans des Teams ou équipe souvent, des spécialistes sont recourus pour faire ce travail de fourmi, ils possèdent des qualités d’orateur, de mystificateur, des propensions certaines à détourner, contourner, arranger la vérité ou même à utiliser les informations pour compromettre une cible.

Les Anonymus lors de l’OP ont mis en ligne des guides pour recruter des personnes qui pourraient rechercher des informations et les transmettre. C’est du basique, ils n’ont pas donné toutes leurs astuces, ce qui est clair, car le savoir ne se partage pas ou ne se partage plus.

En premier lieu, les pages jaunes et les pages pro donnent des informations précieuses comme la situation géographique, des téléphones,…

http://urlz.fr/36C0

Le site web pourra être parsé à l’aide déjà de google (Map, …), il est intéressant d’avoir un premier jet à froid sur le grand google. Ensuite, on va prendre Netcraft. Tentez avec Hackademics vous aurez ceci en sortie :

http://toolbar.netcraft.com/site_rep...hackademics.fr

Différence entre footprinting et fingerprinting

Je pense que beaucoup se demandent où s'est demandés la différence majeure entre ces deux types de collecte. Souvent, sur les forums, ce n’est même pas préciser. C’est la manière de travailler, c'est-à-dire que footprinting, on fera d'à reconnaissance dit passive et pour le fingerprinting se sera dit agressif.

Alors une 2e question : On préférera commencer par laquelle ? Et surtout pourquoi ?

Pour le footprinting des plateformes outils vont permettre de rechercher par exemple le Whois (« qui est »).

Un bien connu est https://www.afnic.fr/fr/produits-et-...ervices/whois/ Testez le comme tout à l’heure. Des outils intégrés sous windows ou linux permette via un terminal de commande d’appeler l’outil whois.

Sachez aussi que la plupart des informations administratives concernant les NDD, IP, … sont consignés sur des sites comme pour l’Europe : https://www.ripe.net/

Les réseaux sociaux

Véritable base de renseignement, le nombre de personnes ou d’entreprise compromises par des pirates à cause des réseaux sociaux est en croissance permanente.

Pour exemple ce petit aparté sur mes recherches de compromission à base de techniques voilées ou semi-voilées avec des malwares de type nouveau, mais je n’entrerai pas dans les détails justes sur la mise en place.

Vous avez trouvé une personne qui a un compte Facebook, vous ouvrez un compte Facebook auquel vous vous inventez une identité, une vie de famille, des diplômes mais surtout vous préciser que vous bosser dans cette entreprise dans un secteur ou vous vous doutez que le peu de communication et surtout ne permet pas la confrontation directe.

Là vous demandez cette personne comme amie, prétextant une discussion de ci de là, sur les conditions de travail ou divers. Les employés surtout en France se plaignent tout le temps de tout et de rien, et surtout ils aiment parler des autres. Le top serait qu’un groupe soit créé autour du thème de cette entreprise et qu’avec l’aide de votre nouveau copain, vous rameniez les principaux acteurs de cette société.

La fille du 3e est une bombe, l’ingénieur du 2e est un vrai connard imbu de lui-même, quand on sait que véronique qui a 15 ans de boîte lui mâche le boulot alors que lui touche 3 fois son salaire.

Bref, petit à petit votre inconnu mais néanmoins, mais de ces salariés en connaissait assez sur cette boîte avec vos nouveaux amis, après les méthodes est à différer. Voici, ce que l’on peut appeler un exercice de travail en boîte noire.

Petite question : Imaginez une technique de rapprochement d’éléments d’une entreprise afin de lier des liens sans avoir nécessairement accès physiquement à ces personnes ?

Alors, on va énumérer ensemble les réseaux sociaux :

- Publique: Facebook, Twitter, Google +, Monster …

- Professionnel : LinkedIn, Viadeo,…

- Photo: Flickr, Facebook, google+, One Drive, Joomeo …

Les plateformes outils passives

Vous avez trouvé des noms, des pseudos, il est temps de savoir où ils vont, ce qu’ils font, leurs centres d’intérêt, les endroits où les rencontrer.

Les rencontres sont bénéfiques, car les liens se lient dans les endroits mixtes. J’entends par là que vous aurez plus d’affinités avec une personne sur un site de chien en prétextant les mêmes passions pour les cockers.

Idem pour un site de rencontres, où cette secrétaire juste jolie et très seule rencontrera la personne de ses rêves dont vous tirer des informations qui l’animent.

Check Usernames http://checkusernames.com/ permet d’automatiser nos recherché précédents en testant sur plus de 160 réseaux sociaux et donc de nous guider un peu où tenter notre chance.

Un autre très bon, que je partage avec vous : http://lullar-com-3.appspot.com/

Il permet une recherche par adresse courriel, le très connu aussi Pipl comment ne pas parler de ce site qui a forger sa légende sur le SE.

Un petit dernier allez moins connu : http://www.peekyou.com/

Vous l’aurez compris ces plateformes sont de véritables aimants à recherche basé sur peu d’informations venant de vous.

Les Applications passives

Sur le net mais aussi sur vos ordinateurs avec celui-ci que je ne présente plus, Maltego trouvable sur https://www.paterva.com/web6/

Cette application codé en Java permet une recherche sur cible ou entité et utilise une méthode de recherche appelés transform.

Lorsque vous bossez pour une société d’audit vous aurez accès à la payante, sachant que la vesion gratuite est déjà performante.

Qu’est ce que la méthode transform ?

Alors, on dira que l'information récoltée par Maltego est extensible et que rajouté en petit bout à petit bout, on recrée une information et ainsi de suite, jusqu’à se retrouver avec un graphique permettant une recherche à large spectre.

Chaque information est relancée dans la bataille pour reformuler une recherche sur son nom et les informations IP, NDD, sont aussi relancées et comparées. Ainsi, on arrive à comparer toutes les informations récoltées et on retrouve un compte rendu qui nous montre l’arborescence de nos recherches. Sur ce lien l’auteur nous explique mieux que moi-même avec démonstration des codes ce que transform veut dire.

http://www.paterva.com/web6/document...eloper-tds.php

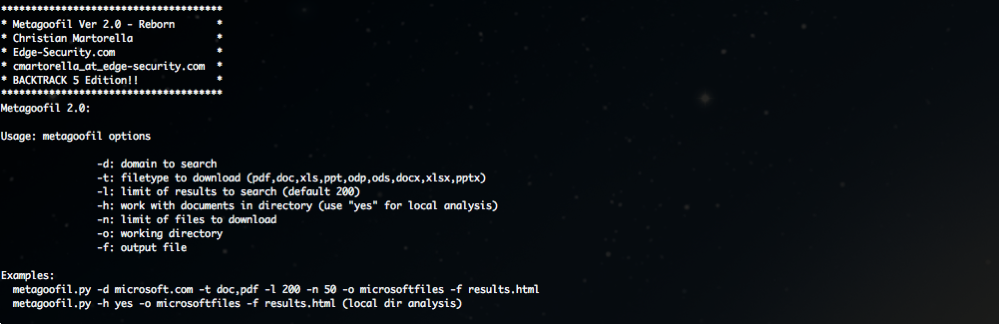

Metagoofil, Ô qu’il est beau celui là ! Codé entièrement en python ce script télécheragable ici : http://www.edge-security.com/metagoofil.php permet l’analyse des métadonnées. Il fait bien son taff et pour du gratuit. Vous avez du remarquer que je n’ai pas parler de Kali, blackbox et Cie, car vraiment il ne sert à rien d'avoir des frameworks de pentest aussi complet si l'on ne connait pas la moitié des outils. Je possède sur mon Debian des outils classés dont je me sert quotidiennement, ainsi que d'autres fait maison et c'est suffisant.

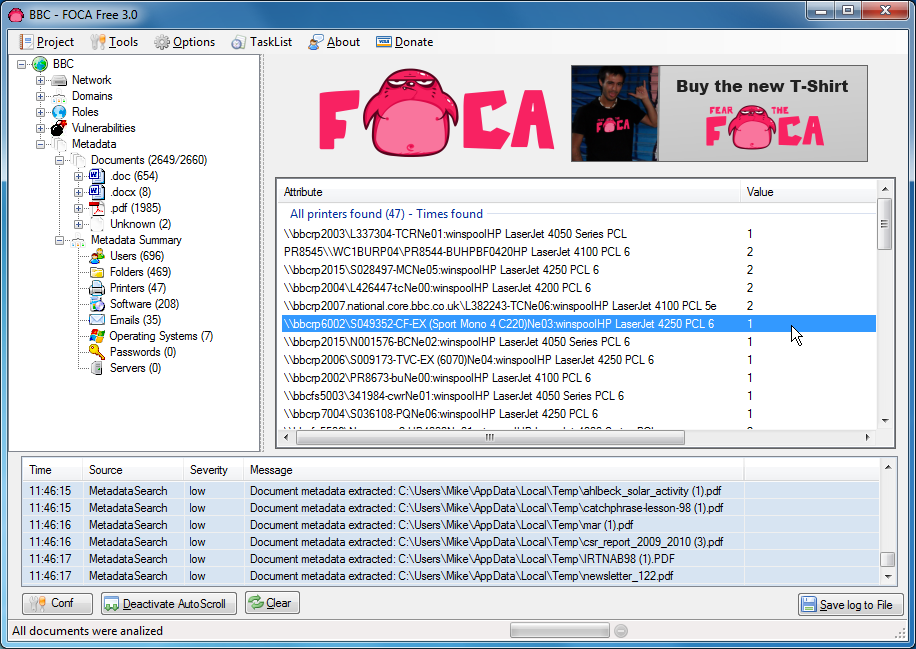

FOCA Free

http://www.downloadcrew.com/article/22211-foca_free

Un genre de frangin de Metagoofil qui permet de télécharger les documents accessibles sur un site et d’analyser les métadonnées.

TheHarvester

Egalement codé en python qui permet de récupérer des comptes courriels, des noms d’utilisateur et des noms d’hôtes de sous-domaines. https://github.com/laramies/theHarvester

Les outils Web Site

Shodan

Le véritable fléau du net. Connu pour ses frasques de mises à disposition de caméra piraté, il reste un formidable outil de recherche surtout pour comparer ce que l’on a trouvé toujours passivement et de comparer les possibilités.

https://www.shodan.io/

Sachez qu’il existe un plug-in pour Maltego : https://maltego.shodan.io/

Vous devrez vous inscrire sur le site pour bénéficier des nombreuses fonctionnalités présentes et utilise.

RobTex

https://www.robtex.com

Il y a des administrateurs réseaux, alors vous connaissez surement. Il permet d’avoir rapidement des informations relatives au DNSD, serveur mal, IP,…

Vous cliquez sur le résultat qui vous intéresse et vous voila projetez sur un graph très explicite sur l’organisation du domaine visé. Des options sont disponibles, je vous laisse les découvrir.

DNS History

https://dnshistory.org/

Il est toujours intéressant de voir l’évolution d’un nom de domaine. Il était héberger toujours au même endroit ? Cela peut amener à trouver des informations qui était auparavant peu caché et donc apporter de nouvelles solutions d’audit.

Voilà, je voulais vous faire part de ces petites techniques ou astuces qui forgent ces dernières années et les prochaines. On n’a vu que la partie footprinting et non fingerprinting, si cela vous a plu, je ferais la partie II entre autre sur cette partie plus agressive en montrant ce qui se fait actuellement. Le but étant d'arriver à monter un audit complet sur une cible et d'en décrypter les contre mesures et protocoles à adopter à partir des informations reccueillis.

Vous pouvez aisément essayer ces techniques qui n’ont pas d’incidence majeure sur un site.

Si vous avez aimez dite le, et si vous voulez la suite, dite le aussi. J’ai d’autres projets en cours et je ne m’engagerais pas à continuer ceci si cela n’intéresse personne.

Merci de m’avoir lu, à bientôt.

Commentaire